los guachos del liceo !!!

viernes, 19 de noviembre de 2010

jueves, 18 de noviembre de 2010

miércoles, 17 de noviembre de 2010

MALWARE !!!!!

Malware

De Wikipedia, la enciclopedia libre

Saltar a navegación, búsqueda

Malware (del inglés malicious software), también llamado badware, software malicioso o software malintencionado es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora sin el consentimiento de su propietario. El término malware es muy utilizado por profesionales de la informática para referirse a una variedad de software hostil, intrusivo o molesto. [1] El término virus informático es utilizado en muchas ocasiones para referirse a todos los tipos de malware, incluyendo los verdaderos virus.El software es considerado malware en base a las intenciones del autor a la hora de crearlo. El término malware incluye virus, gusanos, troyanos, la mayoría de los rootkits, spyware, adware intrusivo, crimeware y otros software maliciosos e indeseables.[2]

Malware no es lo mismo que software defectuoso, este último contiene bugs peligrosos pero no de forma intencionada.

Los resultados provisionales de Symantec publicados en 2008 sugieren que «el ritmo al que se ponen en circulación códigos maliciosos y otros programas no deseados podría haber superado al de las aplicaciones legítimas».[3] Según reporte de F-Secure, "Se produjo tanto malware en 2007 como en los 20 años anteriores juntos".[4] El modo más común que tienen los criminales para infectar a los usuarios con malware es a través de Internet, sobre todo vía e_mail y Web.[5]

Contenido[ocultar] |

[editar] Propósitos

Algunos de los primeros programas infecciosos, incluyendo el primer gusano de Internet y algunos virus de MS-DOS, fueron elaborados como experimentos, bromas o simplemente como algo molesto, no para causar graves daños en las computadoras. En algunos casos el programador no se daba cuenta de cuánto daño podía hacer su creación. Algunos jóvenes que estaban aprendiendo sobre los virus los crearon con el único propósito de probar que podían hacerlo o simplemente para ver con qué velocidad se propagaban. Incluso en 1999, un virus tan extendido como Melissa parecía haber sido elaborado como una travesura.El software diseñado para causar daños o pérdida de datos suele estar relacionado con actos de vandalismo. Muchos virus son diseñados para destruir archivos en discos duros o para corromper el sistema de archivos escribiendo datos inválidos. Algunos gusanos son diseñados para vandalizar páginas web dejando escrito el alias del autor o del grupo por todos los sitios por donde pasan. Estos gusanos pueden parecer el equivalente en línea al graffiti.

Sin embargo, debido al aumento de usuarios de Internet, el software malicioso ha llegado a ser diseñado para sacar beneficio de él, ya sea legal o ilegalmente. Desde 2003 la mayoría de los virus y gusanos han sido diseñados para tomar control de computadoras para su explotación en el mercado negro. Estas computadoras infectadas ("computadoras zombie") son usadas para el envío masivo de spam por e_mail, para alojar datos ilegales como pornografía infantil[6] , o para unirse en ataques DDoS como forma de extorsión entre otras cosas.

Hay muchos más tipos de malware producido con ánimo de lucro, por ejemplo el spyware, el adware intrusivo y los hijacker tratan de mostrar publicidad no deseada o redireccionar visitas hacia publicidad para beneficio del creador. Estos tipos de malware no se propagan como los virus, generalmente son instalados aprovechándose de vulnerabilidades o junto con software legítimo como aplicaciones P2P.

[editar] Malware infeccioso: Virus y Gusanos

Artículo principal: Virus

Artículo principal: Gusano

Los tipos más conocidos de malware, virus y gusanos, se distinguen por la manera en que se propagan más que por otro comportamiento particular.[7]El término virus informático se usa para designar un programa que al ejecutarse, se propaga infectando otros software ejecutables dentro de la misma computadora. Los virus también pueden tener un payload[8] que realice otras acciones a menudo maliciosas, por ejemplo, borrar archivos. Por otra parte, un gusano es un programa que se transmite a sí mismo, explotando vulnerabilidades, en una red de computadoras para infectar otros equipos. El principal objetivo es infectar a la mayor cantidad de usuarios posible, también puede contener instrucciones dañinas al igual que los virus.

Nótese que un virus necesita de la intervención del usuario para propagarse mientras que un gusano se propaga automáticamente. Teniendo en cuenta esta distinción, las infecciones transmitidas por e-mail o documentos de Microsoft Word, que dependen de su apertura por parte del destinatario para infectar su sistema, deberían ser clasificadas más como virus que como gusanos.

[editar] Malware oculto: Troyanos, Rootkits y Puertas traseras

Para que un software malicioso pueda completar sus objetivos, es esencial que permanezca oculto al usuario. Por ejemplo, si un usuario experimentado detecta un programa malicioso, terminaría el proceso y borraría el malware antes de que este pudiera completar sus objetivos. El ocultamiento también puede ayudar a que el malware se instale por primera vez en la computadora.El término troyano suele ser usado para designar a un malware que permite la administración remota de una computadora, de forma oculta y sin el consentimiento de su propietario, por parte de un usuario no autorizado. Este tipo de malware es un híbrido entre un troyano y una puerta trasera, no un troyano atendiendo a la definición.

[editar] Troyanos

Artículo principal: Troyano

A grandes rasgos, los troyanos son programas maliciosos que están disfrazados como algo inocuo o atractivo que invitan al usuario a ejecutarlo ocultando un software malicioso. Ese software, puede tener un efecto inmediato y puede llevar muchas consecuencias indeseables, por ejemplo, borrar los archivos del usuario o instalar más programas indeseables o maliciosos. Los troyanos conocidos como droppers son usados para empezar la propagación de un gusano inyectándolo dentro de la red local de un usuario.Una de las formas más comunes para distribuir spyware es mediante troyanos unidos a software deseable descargado de Internet. Cuando el usuario instala el software esperado, el spyware es puesto también. Los autores de spyware que intentan actuar de manera legal pueden incluir unos términos de uso, en los que se explica de manera imprecisa el comportamiento del spyware, que los usuarios aceptan sin leer o sin entender.

[editar] Rootkits

Artículo principal: Rootkit

Las técnicas conocidas como rootkits modifican el sistema operativo de una computadora para permitir que el malware permanezca oculto al usuario. Por ejemplo, los rootkits evitan que un proceso malicioso sea visible en la lista de procesos del sistema o que sus ficheros sean visibles en el explorador de archivos. Este tipo de modificaciones consiguen ocultar cualquier indicio de que el ordenador esta infectado por un malware. Originalmente, un rootkit era un conjunto de herramientas instaladas por un atacante en un sistema Unix donde el atacante había obtenido acceso de administrador (acceso root). Actualmente, el término es usado mas generalmente para referirse a la ocultación de rutinas en un programa malicioso.Algunos programas maliciosos también contienen rutinas para evitar ser borrados, no sólo para ocultarse. Un ejemplo de este comportamiento puede ser:

- "Existen dos procesos-fantasmas corriendo al mismo tiempo. Cada proceso-fantasma debe detectar que el otro ha sido terminado y debe iniciar una nueva instancia de este en cuestión de milisegundos. La única manera de eliminar ambos procesos-fantasma es eliminarlos simultáneamente, cosa muy difícil de realizar, o provocar un error el sistema deliberadamente." [9]

[editar] Puertas traseras o Backdoors

Artículo principal: Puerta trasera

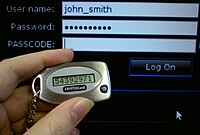

Una puerta trasera o backdoor es un método para eludir los procedimientos normales de autenticación a la hora de conectarse a una computadora. Una vez que el sistema ha sido comprometido (por uno de los anteriores métodos o de alguna otra forma) una puerta trasera puede ser instalada para permitir un acceso remoto más fácil en el futuro. Las puertas traseras también pueden ser instaladas previamente al software malicioso para permitir la entrada de los atacantes.Los crackers suelen usar puertas traseras para asegurar el acceso remoto a una computadora, intentado permanecer ocultos ante una posible inspección. Para instalar puertas traseras los crackers pueden usar troyanos, gusanos u otros métodos.

La idea de que los fabricantes de ordenadores preinstalan puertas traseras en sus sistemas para facilitar soporte técnico a los clientes ha sido sugerida a menudo pero no ha llegado a ser comprobada nunca de forma fiable.[11]

[editar] Malware para obtener beneficios

Durante los años 80 y 90, se solía dar por hecho que los programas maliciosos eran creados como una forma de vandalismo o travesura. Sin embargo, en los últimos años la mayor parte del malware ha sido creado con un fin económico o para obtener beneficios en algún sentido. Esto es debido a la decisión de los autores de malware de sacar partido económico a los sistemas infectados, es decir, transformar el control sobre los sistemas en una fuente de ingresos.[editar] Mostrar publicidad: Spyware, Adware y Hijackers

Artículo principal: Spyware

Artículo principal: Adware

Artículo principal: Hijacker

Los programas spyware son creados para recopilar información sobre las actividades realizadas por un usuario y distribuirla a agencias de publicidad u otras organizaciones interesadas. Algunos de los datos que recogen son las páginas web que visita el usuario y direcciones de e_mail, a las que después se envía spam. La mayoría de los programas spyware son instalados como troyanos junto a software deseable bajado de Internet. Otros programas spyware recogen la información mediante cookies de terceros o barras de herramientas instaladas en navegadores web. Los autores de spyware que intentan actuar de manera legal se presentan abiertamente como empresas de publicidad e incluyen unos términos de uso, en los que se explica de manera imprecisa el comportamiento del spyware, que los usuarios aceptan sin leer o sin entender.Por otra parte los programas adware muestran publicidad al usuario de forma intrusiva en forma de ventanas emergentes (pop-up) o de cualquier otra forma. Esta publicidad aparece inesperadamente en el equipo y resulta muy molesta. Algunos programas shareware permiten usar el programa de forma gratuita a cambio de mostrar publicidad, en este caso el usuario consiente la publicidad al instalar el programa. Este tipo de adware no debería ser considerado malware, pero muchas veces los términos de uso no son completamente transparentes y ocultan lo que el programa realmente hace.

Los hijackers son programas que realizan cambios en la configuración del navegador web. Por ejemplo, algunos cambian la página de inicio del navegador por páginas web de publicidad o pornográficas, otros redireccionan los resultados de los buscadores hacia anuncios de pago o páginas de phishing bancario. El pharming es una técnica que suplanta al DNS, modificando el archivo hosts, para redirigir el dominio de una o varias páginas web a otra página web, muchas veces una web falsa que imita a la verdadera. Esta es una de las técnicas usadas por los hijackers.

[editar] Robar información personal: Keyloggers y Stealers

Artículo principal: Keylogger

Artículo principal: Stealer (informática)

Cuando un software produce pérdidas económicas para el usuario de un equipo, también se clasifica como crimeware[12] o software criminal, término dado por Peter Cassidy para diferenciarlo de los otros tipos de software malicioso.[13] Estos programas están encaminados al aspecto financiero, la suplantación de personalidad y el espionaje.Los keyloggers y los stealers son programas maliciosos creados para robar información sensible. El creador puede obtener beneficios económicos o de otro tipo a través de su uso o distribución en comunidades underground. La principal diferencia entre ellos es la forma en la que recogen la información.

Los keyloggers monitorizan todas las pulsaciones del teclado y las almacenan para un posterior envío al creador. Por ejemplo al introducir un número de tarjeta de crédito el keylogger guarda el número, posteriormente lo envía al autor del programa y este puede hacer pagos fraudulentos con esa tarjeta. Si las contraseñas se encuentran recordadas en el equipo, de forma que el usuario no tiene que escribirlas, el keylogger no las recoge, eso lo hacen los stealers. La mayoría los keyloggers son usados para recopilar contraseñas de acceso pero también pueden ser usados para espiar conversaciones de chat u otros fines.

Los stealers también roban información privada pero solo la que se encuentra guardada en el equipo. Al ejecutarse comprueban los programas instalados en el equipo y si tienen contraseñas recordadas, por ejemplo en los navegadores web o en clientes de mensajería instantánea, desencriptan esa información y la envían al creador.

[editar] Realizar llamadas telefónicas: Dialers

Artículo principal: Dialer

Los dialers son programas maliciosos que toman el control del módem dial-up, realizan una llamada a un número de teléfono de tarificación especial, muchas veces internacional, y dejan la línea abierta cargando el coste de dicha llamada al usuario infectado. La forma más habitual de infección suele ser en páginas web que ofrecen contenidos gratuitos pero que solo permiten el acceso mediante conexión telefónica. Suelen utilizar como señuelos videojuegos, salva pantallas, pornografía u otro tipo de material.Actualmente la mayoría de las conexiones a Internet son mediante ADSL y no mediante módem, lo cual hace que los dialers ya no sean tan populares como en el pasado.

[editar] Ataques distribuidos: Botnets

Artículo principal: Botnet

Las botnets son redes de computadoras infectadas, también llamadas "zombies", que pueden ser controladas a la vez por un individuo y realizan distintas tareas. Este tipo de redes son usadas para el envío masivo de spam o para lanzar ataques DDoS contra organizaciones como forma de extorsión o para impedir su correcto funcionamiento. La ventaja que ofrece a los spammers el uso de ordenadores infectados es el anonimato, que les protege de la persecución policial.En una botnet cada computadora infectada por el malware se loguea en un canal de IRC u otro sistema de chat desde donde el atacante puede dar instrucciones a todos los sistemas infectados simultáneamente. Las botnets también pueden ser usadas para actualizar el malware en los sistemas infectados manteniéndolos así resistentes ante antivirus u otras medidas de seguridad.

[editar] Otros tipos: Rogue software y Ransomware

Artículo principal: Rogue software

Artículo principal: Ransomware

Los rogue software hacen creer al usuario que la computadora está infectada por algún tipo de virus u otro tipo de software malicioso, esto induce al usuario a pagar por un software inútil o a instalar un software malicioso que supuestamente elimina las infecciones, pero el usuario no necesita ese software puesto que no está infectado.[14]Los ransomware, también llamados criptovirus o secuestradores, son programas que encriptan los archivos importantes para el usuario, haciéndolos inaccesibles, y piden que se pague un "rescate" para poder recibir la contraseña que permite recuperar los archivos.

[editar] Vulnerabilidades usadas por el malware

Existen varios factores que hacen a un sistema más vulnerable al malware: homogeneidad, errores de software, código sin confirmar, sobre-privilegios de usuario y sobre-privilegios de código.Una causa de la vulnerabilidad de redes, es la homogeneidad del software multiusuario. Por ejemplo, cuando todas las computadoras de una red funcionan con el mismo sistema operativo, si se puede comprometer ese sistema, se podría afectar a cualquier computadora que lo use. En particular, Microsoft Windows [15] tiene la mayoría del mercado de los sistemas operativos, esto permite a los creadores de malware infectar una gran cantidad de computadoras sin tener que adaptar el software malicioso a diferentes sistemas operativos.

La mayoría del software y de los sistemas operativos contienen bugs que pueden ser aprovechados por el malware. Los ejemplos típicos son los desbordamiento de búfer (buffer overflow), en los cuales la estructura diseñada para almacenar datos en un área determinada de la memoria permite que sea ocupada por más datos de los que le caben, sobre escribiendo otras partes de la memoria. Esto puede ser utilizado por el malware para forzar al sistema a ejecutar su código malicioso.

Originalmente las computadoras tenían que ser booteadas con un diskette, y hasta hace poco tiempo era común que fuera el dispositivo de arranque por defecto. Esto significaba que un diskette contaminado podía dañar la computadora durante el arranque, e igual se aplica a CDs y memorias USB. Aunque eso es menos común ahora, sigue siendo posible olvidarse de que el equipo se inicia por defecto en un medio removible, y por seguridad normalmente no debería haber ningún diskette, CD, etc, al encender la computadora. Para solucionar este problema de seguridad basta con entrar en la BIOS del ordenador y cambiar el modo de arranque del ordenador.

En algunos sistemas, los usuarios no administradores tienen sobre-privilegios por diseño, en el sentido que se les permite modificar las estructuras internas del sistema, porque se les han concedido privilegios inadecuados de administrador o equivalente. Esta es una decisión de la configuración por defecto, en los sistemas de Microsoft Windows la configuración por defecto es sobre-privilegiar al usuario. Esta situación es debida a decisiones tomadas por Microsoft para priorizar la compatibilidad con viejos sistemas sobre la seguridad y porque las aplicaciones típicas fueron desarrollados sin tener en cuenta a los usuarios no privilegiados. Como los exploits para escalar privilegios han aumentado, esta prioridad esta cambiando para el lanzamiento de Windows Vista. Como resultado, muchas aplicaciones existentes que requieren excesos de privilegios pueden tener problemas de compatibilidad con Windows Vista. Sin embargo, el Control de Cuentas de Usuario (UAC en inglés) de Windows Vista intenta solucionar los problemas que tienen las aplicaciones no diseñadas para usuarios no privilegiados a través de la virtualización, actuando como apoyo para resolver el problema del acceso privilegiado inherente en las aplicaciones heredadas.

El malware, funcionando como código sobre-privilegiado, puede utilizar estos privilegios para cambiar el sistema. Casi todos los sistemas operativos populares, y también muchas aplicaciones scripting permiten códigos con muchos privilegios, generalmente en el sentido que cuando un usuario ejecuta el código, el sistema no limita ese código a los derechos del usuario. Esto hace a los usuarios vulnerables al malware contenido en archivos adjuntos de e mails, que pueden o no estar disfrazados. Dada esta situación, se advierte a los usuarios de que abran solamente archivos solicitados, y ser cuidadosos con archivos recibidos de fuentes desconocidas. Es también común que los sistemas operativos sean diseñados de modo que reconozcan dispositivos de diversos fabricantes y cuenten con drivers para estos hardwares, algunos de estos drivers pueden no ser muy confiables.

[editar] Eliminando código sobre-privilegiado

El código sobre-privilegiado se remonta a la época en la que la mayoría de programas eran entregados con la computadora. El sistema debería mantener perfiles de privilegios y saber cuál aplicar según el usuario o programa. Al instalar un nuevo software el administrador necesitaría establecer el perfil predeterminado para el nuevo código.Eliminar las vulnerabilidades en los drivers de dispositivos es probablemente más difícil que en los software ejecutables. Una técnica, usada en VMS, que puede ayudar es solo mapear en la memoria los registros de ese dispositivo.

Otras propuestas son:

- Varias formas de virtualización, permitiendo al código acceso ilimitado pero solo a recursos virtuales.

- Varias formas de Aislamiento de procesos también conocido como sandbox.

- La virtualizacion a nivel de sistema operativo que es un método de abstracción del servidor en donde el kernel del sistema operativo permite múltiples instancias de espacio de usuario llamadas contenedores, VEs, SPV o jails, que pueden ser parecidas a un servidor real.

- Las funciones de seguridad de Java.

[editar] Programas anti-malware

Como los ataques con malware son cada vez mas frecuentes, el interés ha empezado a cambiar de protección frente a virus y spyware, a protección frente al malware, y los programas han sido específicamente desarrollados para combatirlos.Los programas anti-malware pueden combatir el malware de dos formas:

- Proporcionando protección en tiempo real (real-time protection) contra la instalación de malware en una computadora. El software anti-malware escanea todos los datos procedentes de la red en busca de malware y bloquea todo lo que suponga una amenaza.

- Detectando y eliminando malware que ya ha sido instalado en una computadora. Este tipo de protección frente al malware es normalmente mucho más fácil de usar y más popular.[16] Este tipo de programas anti-malware escanean el contenido del registro de Windows, los archivos del sistema operativo, la memoria y los programas instalados en la computadora. Al terminar el escaneo muestran al usuario una lista con todas las amenazas encontradas y permiten escoger cuales eliminar.

[editar] Métodos de protección

Siguiendo algunos sencillos consejos se puede aumentar considerablemente la seguridad de una computadora, algunos son:- Tener el sistema operativo y el navegador web actualizados.[17]

- Tener instalado un antivirus y un firewall y configurarlos para que se actualicen automáticamente de forma regular ya que cada día aparecen nuevas amenazas.[18]

- Utilizar una cuenta de usuario con privilegios limitados, la cuenta de administrador solo debe utilizarse cuándo sea necesario cambiar la configuración o instalar un nuevo software.

- Tener precaución al ejecutar software procedente de Internet o de medios extraíbles como CDs o memorias USB. Es importante asegurarse de que proceden de algún sitio de confianza.

- Evitar descargar software de redes P2P, ya que realmente no se sabe su contenido ni su procedencia.

- Desactivar la interpretación de Visual Basic Script y permitir JavaScript, ActiveX y cookies sólo en páginas web de confianza.

- Utilizar contraseñas de alta seguridad para evitar ataques de diccionario.[19]

[editar] Véase también

[editar] Compañías Antimalware

[editar] Referencias

- ↑ Microsoft TechNet. «Defining Malware: FAQ» (en inglés).

- ↑ www.infospyware.com. «Tipos de malware» (en español).

- ↑ Symantec Corporation. «Symantec Internet Security Threat Report: Trends for July-December 2007 (Executive Summary)» (en inglés).

- ↑ F-Secure Corporation. «F-Secure Reports Amount of Malware Grew by 100% during 2007» (en inglés). Consultado el 25/05 de 2010.

- ↑ F-Secure Corporation. «F-Secure Quarterly Security Wrap-up for the first quarter of 2008» (en inglés). Consultado el 25/05 de 2010.

- ↑ PC World. «Zombie PCs: Silent, Growing Threat» (en inglés).

- ↑ Von Neumann, John: "Theory of Self-Reproducing Automata", Part 1: Transcripts of lectures given at the University of Illinois, Dec. 1949, Editor: A. W. Burks, University of Illinois, USA, (1966)

- ↑ ESET. «Tipos de malware y otras amenazas informáticas» (en español). Consultado el 9/06 de 2010.

- ↑ Catb.org. «The Meaning of ‘Hack’» (en inglés).

- ↑ Bruce Schneier. «El "rootkit" del DRM de Sony: la verdadera historia» (en español). Consultado el 18/11 de 2005.

- ↑ Publicación diaria de MPA Consulting Group ® Derechos reservados © Copyright internacional 1997-2010. «Microsoft: "Windows Vista no tendrá puertas traseras"» (en español). Consultado el 1/06 de 2010.

- ↑ ALEGSA. «Definición de Crimeware» (en español). Consultado el 26/05 de 2010.

- ↑ Peter Cassidy, TriArche Research Group. «Mapping the Frontiers of the Electronic Crime Threat From Consumers' Desktops to National Equities Markets» (en inglés). Consultado el 26/05 de 2010.

- ↑ InfoSpyware. «¿Qué es el Rogue Software o FakeAV?» (en español). Consultado el 26/05 de 2010.

- ↑ Microsoft (April 17, 2008). «Documento informativo sobre seguridad de Microsoft (951306)». Microsoft Tech Net. http://http://www.microsoft.com/spain/technet/security/advisory/951306.mspx.

- ↑ Fabián Romo:UNAM redes sociales. «10 sencillas formas de detectar el malware en la computadora» (en español). Consultado el 25/05 de 2010.

- ↑ ESET Global LLC.. «Mantenga su sistema operativo actualizado» (en español). Consultado el 1/06 de 2010.

- ↑ ESET Global LLC.. «Consejos de Seguridad» (en español). Consultado el 1/06 de 2010.

- ↑ Departamento de Seguridad en Computo/UNAM-CERT. «¿Cómo crear contraseñas seguras?» (en español). Consultado el 26/05 de 2010.

[editar] Enlaces externos

- Información sobre seguridad Utiles gratuitos, gestión de incidentes de seguridad gratutios Ofrecido por el Gobierno de España. INTECO-CERT

- Información sobre Malware por Symantec

- InfoSpyware Todo para eliminar Spywares, Adwares, Hijackers

- Servicio independiente y gratuito de análisis de virus y malware sospechosos.

Obtenido de "http://es.wikipedia.org/wiki/Malware"

Herramientas personales

Navegación

Imprimir/exportar

Herramientas

En otros idiomas

- العربية

- Bosanski

- ᨅᨔ ᨕᨘᨁᨗ

- Català

- Česky

- Dansk

- Deutsch

- English

- Eesti

- Euskara

- فارسی

- Suomi

- Français

- Gaeilge

- עברית

- हिन्दी

- Hrvatski

- Magyar

- Հայերեն

- Bahasa Indonesia

- Italiano

- 日本語

- ಕನ್ನಡ

- 한국어

- മലയാളം

- Bahasa Melayu

- မြန်မာဘာသာ

- Nederlands

- Norsk (nynorsk)

- Norsk (bokmål)

- Polski

- Português

- Română

- Русский

- Srpskohrvatski / Српскохрватски

- Simple English

- Slovenčina

- Shqip

- Српски / Srpski

- Svenska

- தமிழ்

- ไทย

- Türkçe

- Українська

- اردو

- Tiếng Việt

- 中文

- Bân-lâm-gú

- Esta página fue modificada por última vez el 12 nov 2010, a las 12:02.

- El texto está disponible bajo la Licencia Creative Commons Reconocimiento Compartir Igual 3.0; podrían ser aplicables cláusulas adicionales. Lee los términos de uso para más información.

martes, 16 de noviembre de 2010

uruguay infomacion

Información General de Uruguay | |||||||||||||||||

| La República Oriental del Uruguay se encuentra ubicada en América del Sur, limitando al norte y al este con Brasil, al oeste y suroeste con Argentina y al sureste con el Océano Atlántico. Su nombre proviene de la lengua guaraní y significa "Río de los pájaros pintados". Es la segunda nación más pequeña de América del Sur y es una de las más estables política y económicamente. La lengua oficial que se habla en Uruguay es el Castellano

| |||||||||||||||||

Suscribirse a:

Entradas (Atom)